Ce point de vue de l’industrie a été rédigé par Lakshmiprasad A, directeur associé, Prodapt

Les fournisseurs de services du secteur de la connectivité sont confrontés à des menaces de sécurité croissantes lorsqu’ils gèrent des données sensibles et fournissent des services critiques à leurs clients. La sécurité est une nécessité du moment alors que les fournisseurs de services s’efforcent d’équilibrer la fourniture rapide de services avec des mesures de sécurité adéquates, de gérer la sécurité des infrastructures complexes, notamment les réseaux, les serveurs et les environnements cloud, et de répondre aux exigences de conformité telles que le RGPD et la HIPAA.

Selon Cybersecurity Ventures, « plus de 60 % des fournisseurs de services sont confrontés à des violations et à des cyberattaques. Les dommages causés par la cybercriminalité coûtent 6 000 milliards de dollars à l’échelle mondiale, et ce coût devrait augmenter de 15 % par an au cours des cinq prochaines années. En raison de ces menaces croissantes, l’approche traditionnelle selon laquelle la sécurité est renforcée à la fin du processus de développement n’est plus efficace.

De plus, les approches de sécurité traditionnelles manquent des éléments suivants :

- Mécanismes pour gérer les développements agiles conduisant à un code fragile et vulnérable

- Mesures de sécurité sophistiquées pour les nouveaux services dépassant le périmètre

- Techniques pour sécuriser les écosystèmes en évolution tels que Kubernetes et la pile technologique d’observabilité qui sont sujets aux attaques

Pour surmonter ces défis, les fournisseurs de services doivent permettre et donner la priorité à une sécurité continue en insufflant la sécurité à chaque étape du cycle de vie du développement logiciel. Cela établit la confiance dans l’utilisation des applications et accélère les versions de qualité.

Cet article explique comment les fournisseurs de services peuvent tirer parti de DevSecOps pour une livraison plus rapide de produits sécurisés.

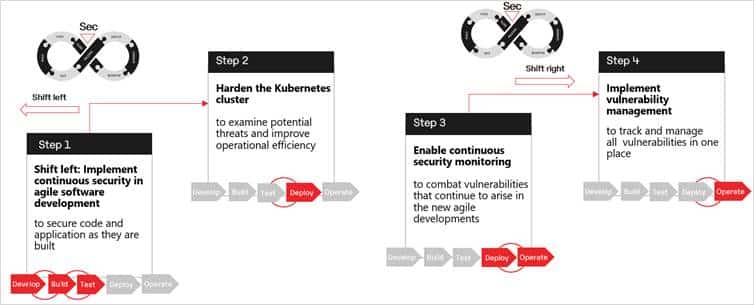

Fig : L’approche en quatre étapes pour une mise en œuvre réussie de DevSecOps

L’approche en quatre étapes pour mettre en œuvre DevSecOps et accélérer les versions sécurisées de produits :

- Décaler vers la gauche : mettre en œuvre une sécurité continue dans le développement de logiciels agiles

L’approche Shift Left en matière de sécurité facilite l’identification et la résolution des défauts dès le début du cycle de vie du développement logiciel, améliorant ainsi la qualité du code et réduisant les coûts.

Alors que les développeurs tentent de sécuriser le code et l’application au fur et à mesure de leur création, il y a quatre éléments clés à rechercher :

- Bibliothèques open source/tierces : analysez les packages open source à l’aide d’outils d’analyse de la composition logicielle (SCA) tels que Dependency-check et npm pour atténuer les risques et sécuriser l’état des applications. De plus, intégrez les outils SCA dans le pipeline CI/CD pour permettre l’analyse automatique des vulnérabilités.

- Code d’application : implémentez des outils tels que SonarQube et Bandit pour inspecter en continu la qualité du code et mettre en évidence les problèmes nouvellement introduits. Intégrez SonarQube aux plates-formes CI/CD telles que Jenkins, qui permettent une analyse de sécurité automatisée et l’exécution de cas de tests unitaires à chaque build, économisant ainsi du temps et des efforts.

- Points de terminaison : exploitez les outils de tests dynamiques de sécurité des applications (DAST) tels que OWASP ZAP et Burp Suite pour identifier automatiquement les vulnérabilités des applications Web.

- Applications conteneurisées : implémentez des outils d’analyse des vulnérabilités tels que Trivy et Clair pour analyser les images Docker, les scripts IaC, les vulnérabilités des packages de système d’exploitation et les informations sensibles.

- Renforcez le cluster Kubernetes

Les clusters Kubernetes nécessitent une configuration et un renforcement appropriés pour sécuriser l’infrastructure, réduisant ainsi la surface d’attaque. En renforçant le cluster Kubernetes pour les applications destinées aux clients, les fournisseurs de services peuvent déployer des contrôles d’accès stricts, des politiques réseau et des mises à jour régulières pour protéger les données et les applications des clients contre d’éventuelles violations de sécurité.

Vous trouverez ci-dessous quelques recommandations pour renforcer le cluster Kubernetes et améliorer l’efficacité opérationnelle.

- Implémentez Kube-bench pour adhérer aux références du Center for Internet Security (CIS) et déployer le cluster Kubernetes en toute sécurité

- Tirez parti de Kubescape pour renforcer le cluster Kubernetes en l’évaluant par rapport à la matrice MITRE ATT&CK

- Implémentez des outils tels que Kube-score et KubeLinter pour identifier les configurations non sécurisées dans les fichiers YAML et les graphiques Helm de Kubernetes avant le déploiement dans un cluster Kubernetes.

- Tirez parti d’outils tels que Falco et Docker Bench pour surveiller et identifier en permanence les problèmes de sécurité d’exécution.

- Activer une surveillance continue de la sécurité

Face à l’augmentation des menaces dans les environnements de développement agiles, la surveillance ininterrompue des actifs critiques est devenue vitale pour détecter et atténuer les menaces potentielles en temps réel. La surveillance continue de la sécurité aide les fournisseurs de services à obtenir une visibilité en temps réel sur l’état de sécurité de leurs systèmes et permet une identification et une réponse proactives aux menaces de sécurité dans les environnements de conteneurs et les plates-formes d’orchestration.

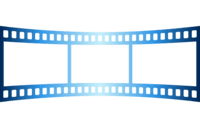

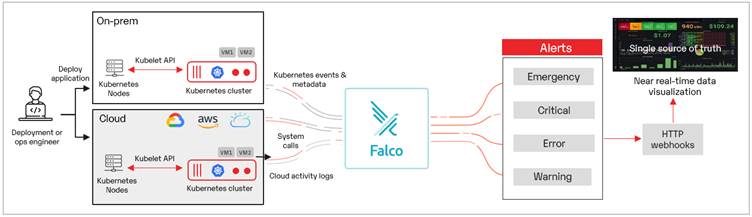

Fig. Exemple de flux de surveillance continue de la sécurité avec Falco

Recommandations :

- Implémentez Falco pour détecter les comportements inattendus, les modifications de configuration et le vol de données en temps réel dans les journaux d’audit des conteneurs, du cloud et de Kubernetes.

- Obtenez une vue en temps réel des vulnérabilités en intégrant Falco aux systèmes de flux de travail de réponse aux incidents via Alert Manager et Webhooks.

- Effectuer une analyse périodique des packages open source pour protéger l’application contre les cyberattaques récemment exploitées

- Mettre en œuvre la gestion des vulnérabilités pour suivre et gérer toutes les vulnérabilités en un seul endroit

Alors que les fournisseurs de services luttent contre les vulnérabilités de leurs environnements informatiques, ils ont besoin d’une vue en temps réel des problèmes de performances et de sécurité. L’exploitation d’un tableau de bord centralisé de gestion des vulnérabilités permet aux fournisseurs de services d’économiser du temps et des efforts pour déterminer comment une vulnérabilité affecte l’environnement de production et quels systèmes sont affectés.

Recommandations :

- Implémentez des outils de gestion des vulnérabilités comme DefectDojo pour intégrer DevOps et la sécurité continue. Il aide en outre à gérer et à suivre les vulnérabilités

- Développez des rapports uniques pour comprendre exactement quand de nouvelles vulnérabilités sont introduites dans une version ou corrigées

- Configurez les délais de remédiation en fonction de la criticité des résultats, ce qui facilite les rappels de remédiation.

Conclusion

L’approche en quatre étapes, telle qu’expliquée dans cet article, permet une intégration continue, une livraison plus rapide de produits sécurisés et une réduction des coûts de conformité. Il offre également les avantages suivants :

- Réduction de 80 % des vulnérabilités

- Des versions de produits 2 fois plus rapides et plus sécurisées

- Réduction de 70 % des incidents de sécurité, optimisation des OpEx

J’apprécie les efforts de mon collègue Priyankaa A- Analyste principale, Perspectives stratégiquespour sa contribution et son soutien continu à l’élaboration de cet article.

Biographie de l’auteur

Lakshmiprasad A

Lakshmip rasad est un leader technologique chevronné avec plus de 15 ans d’expérience dans la direction de transformations d’architecture stratégique, d’analyse de données et de migrations, de conception de produits, de conception UX, de DevSecOps à l’échelle de l’entreprise et d’initiatives CI/CD. Il a défini et mis en œuvre avec succès des programmes de transformation numérique, en partenariat avec des dirigeants de niveau C et D pour des opérateurs télécoms/fournisseurs de services numériques de premier plan à l’échelle mondiale.

rasad est un leader technologique chevronné avec plus de 15 ans d’expérience dans la direction de transformations d’architecture stratégique, d’analyse de données et de migrations, de conception de produits, de conception UX, de DevSecOps à l’échelle de l’entreprise et d’initiatives CI/CD. Il a défini et mis en œuvre avec succès des programmes de transformation numérique, en partenariat avec des dirigeants de niveau C et D pour des opérateurs télécoms/fournisseurs de services numériques de premier plan à l’échelle mondiale.

Lakshmiprasad est un leader de la transformation numérique chez Prodapt, le principal fournisseur de services de conseil, de technologie et de services gérés dans le secteur vertical de la connectivité. Les clients de Prodapt sont des opérateurs de télécommunications, des fournisseurs numériques/multiservices (D/MSP), des entreprises de technologie et de plateformes numériques dans le secteur de la connectivité. Prodapt crée, intègre et exploite des solutions permettant aux DSP de poursuivre leur parcours de transformation à plusieurs niveaux, notamment le cloud, l’expérience client, les initiatives axées sur les résultats commerciaux, les programmes d’optimisation CapEx et OpEx.

www.prodapt.com

Si ce n’est pas déjà fait, répondez à notre sondage auprès des lecteurs ! Juste 3 questions pour nous aider à mieux comprendre qui lit (info originelle thème de film d’entreprise) afin que nous puissions mieux vous servir !

Catégories : Point de vue de l’industrie · Sécurité · Logiciels

Les réseaux sociaux sont un outil positif pour votre proposition de photos, assorties à la musique publicitaire que vous souhaitez diffuser sur les sites internet.

Si votre agence de com n’a pas les comptes de missionner des techniciens images compétents, il y a un très bon moyen de la créer. Retrouvez la totalité des informations en matière de films institutionnelsen lisant notre article dédié page « une ». Un film d’interview autorise notamment d’acquérir un retour du public et par conséquent de toutes les générations.

Livres sur un objet équivalent:

Photo.de theatre ou la memoire de l’ephemere.,A voir et à lire. .

rasad est un leader technologique chevronné avec plus de 15 ans d’expérience dans la direction de transformations d’architecture stratégique, d’analyse de données et de migrations, de conception de produits, de conception UX, de DevSecOps à l’échelle de l’entreprise et d’initiatives CI/CD. Il a défini et mis en œuvre avec succès des programmes de transformation numérique, en partenariat avec des dirigeants de niveau C et D pour des opérateurs télécoms/fournisseurs de services numériques de premier plan à l’échelle mondiale.

rasad est un leader technologique chevronné avec plus de 15 ans d’expérience dans la direction de transformations d’architecture stratégique, d’analyse de données et de migrations, de conception de produits, de conception UX, de DevSecOps à l’échelle de l’entreprise et d’initiatives CI/CD. Il a défini et mis en œuvre avec succès des programmes de transformation numérique, en partenariat avec des dirigeants de niveau C et D pour des opérateurs télécoms/fournisseurs de services numériques de premier plan à l’échelle mondiale.